| 公司新闻 |

| 行业新闻 |

|

| 您当前的位置:网站首页 ->> 行业新闻 |

| 如何发现“利用DNS放大攻击”的服务器 | |

| 发布时间:2016-09-20 08:35:53 点击:1879 次 | |

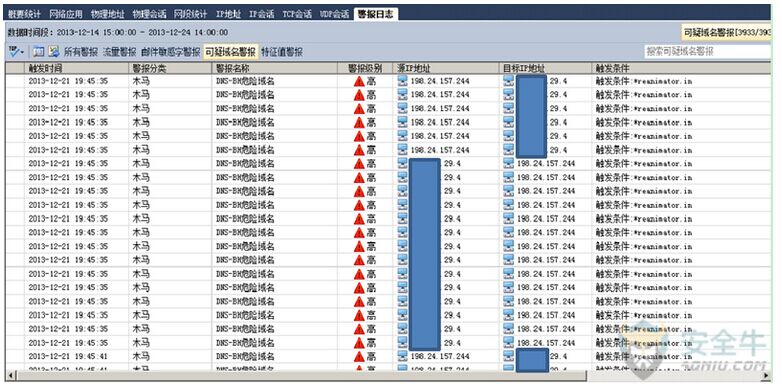

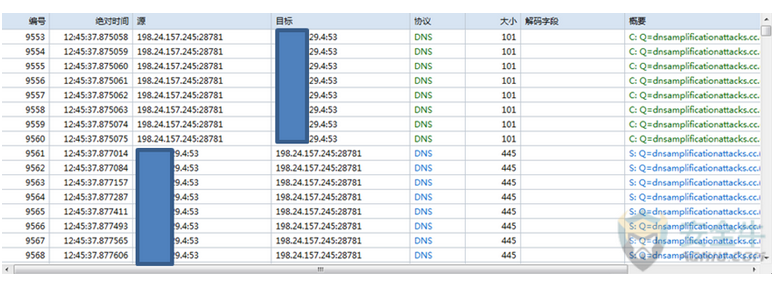

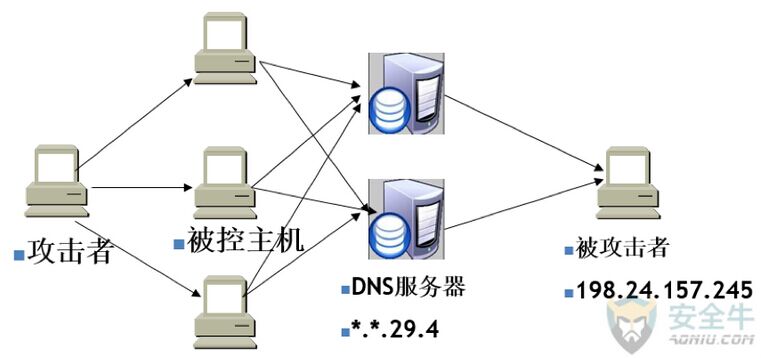

摘要:很多网络服务异常,往往都是攻击造成的,但原因有很多种,如何分析定位,则是解决问题的关键。DNS放大攻击是一种拒绝服务攻击。攻击者利用僵尸网络中大量的被控主机,伪装成被攻击主机,在特定时间点,连续向多个允许递归查询的DNS服务器,发送大量DNS服务请求,迫使其提供应答服务。 很多网络服务异常,往往都是攻击造成的,但原因有很多种,如何分析定位,则是解决问题的关键。DNS放大攻击是一种拒绝服务攻击。攻击者利用僵尸网络中大量的被控主机,伪装成被攻击主机,在特定时间点,连续向多个允许递归查询的DNS服务器,发送大量DNS服务请求,迫使其提供应答服务。经DNS服务器放大后的大量应答数据,再发送到被攻击主机,形成攻击流量,导致其无法提供正常服务甚至瘫痪。 0x11问题描述 XX.XX.29.4为某大型行业用户的DNS服务器,需要对外提供DNS服务。近期,该用户网络拥塞,运维部门在部署科来网络回溯分析系统后发现,在可疑域名警报功能中触发有大量警报。  0x12分析过程 198.24.157.245(经查为美国IP)在短时间内向XX.XX.29.4服务器发送了大量的DNS请求,请求的域名为dnsamplicationattacks.cc。(DNS Amplification Attacks字面意思就是DNS放大攻击。)  198.24.157.245发出的请求包为101字节,DNS服务器返回的应答包为445字节,从而使通信流量放大了4.4倍。  攻击者利用大量被控主机,向大量的DNS服务器发送DNS请求。但请求中的源IP地址,均被伪造成被攻击者的IP(在本例中为198.24.157.245),于是DNS服务器会向被攻击者返回查询结果。通常查询应答包会比查询请求包大数倍甚至数十倍(在本例中为4.4倍),从而形成对198.24.157.245地址的流量放大攻击。 在本例中,客户的DNS服务器被作为实施这种DNS放大攻击的代理参与其中,攻击过程见下图。  0x13 分析结论 攻击者利用大量被控主机,在短时间内向DNS服务器(XX.XX.29.4)发送大量的DNS请求,查询应答包会比查询请求包大4.4倍,造成大流量发送到伪造的源IP地址(198.24.157.245),形成对该IP地址的拒绝服务攻击。 建议用户: 增大链路带宽; DNS服务器关闭递归查询; 一旦发生大规模DNS放大攻击,可以马上与ISP联系,在上游对攻击进行过滤。 0x14 价值 黑客常常利用DNS服务器的特性,将其做为攻击放大器,可依靠僵尸网络发布攻击,往往可以制造极大的攻击流量,而其本身又具有隐蔽性。然而,在本案例中我们看到,通过网络分析技术可以把攻击行为完全梳理出来,达到网络攻击可视化的效果;并且通过协议解码,可以清晰的分析出攻击者使用的攻击手段。利用网络分析技术,通过2到7层的深度协议分析、精确解码、详细统计数据,为客户的信息系统以及网络安全保驾护航。 来源:机房360 石家庄服务器托管 石家庄服务器租用 石家庄机柜租用 石家庄机房 |

|

| 上一条: 中国成全球第一大互联网市场 下一条: 六年恩爱最终分道扬镳 英特尔分拆贱卖迈克菲股权幕后 | |

| 【关闭窗口】 |